Frauenhofer promoted GNUnet - mit heißer Luft

re:claimID wäre ein brauchbarer Ansatz für dezentrales Identitätsmanagement. Leider gibt es bislang nur einen Prototypen.

Als ich die Meldung Re:claimID: Fraunhofer bietet Login-Dienst auf Open-Source-Basis an gesehen habe, habe ich im ersten Moment gedacht: Nach der Totgeburt Volksverschlüsselung kommt das Frauenhofer mit dem nächsten Vaporware-Produkt, das nichts taugt, aber einen coolen Namen hat.

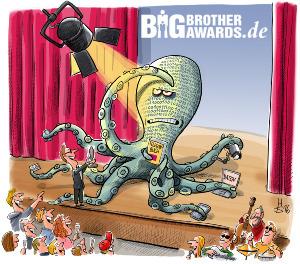

Dazu kommt, das letztes Jahr mehrere Konzerne in Deutschland angekündigt haben, eine eigenen Plattform für das Identitätsmanagement zu bauen. Sie wollen damit Google, und Facebook entgegentreten - und vermutlich selbst die wertvollen Nutzerprofile erstellen.

Ist re:cailimID also auch nur ein weiterer zentraler Ansatz?

Aber siehe an: Hinter re:claimID steckt GNUnet (siehe auch Wikipedia), das ich schon länger beobachte. GNUnet soll später mal die Basis für Pretty Easy Privacy (pEp) bilden und damit dezentrale, anonyme und zensur-resistente Kommunikation ermöglichen. Auch das anonyme Bezahlsystem GNU Taler [4] setzte GNUnet ein. Es handelt sich also um durchaus solide Kryptotechnik.

Und tatsächlich gibt es im GNUnet-Blog zwei Beiträge, die genau das Prinzip von re:claimID beschreiben (die zugehörigen wissenschafltichen Veröffentlichungen sind jeweils in den Beiträgen unten verlinkt). Die zweite Veröffentlichung verwendet auch den Namen "reclaimID" und der Hauptautor wird im Heise-Artikel zitiert. Andere im Heise-Artikel-Genannte sind ebenfalls als Autoren aufgeführt.

Das schaut schon mal besser aus, als bei der Volksverschlüsselung, bei der die Grundidee schon unbrauchbar war (siehe meinen Blogbeitrag).

Bei re:claimID schaut es allerdings auch mager aus. Leider!

Ich hätte gerne gewusst, ob und wo ich es schon nutzen kann, was genau "Unterstützung des Standards OpenID Connect" bedeutet, oder was ich

Die Seite vom Frauenhofer zu re:claimID beschreibt nur die Idee, nicht das Konzept. Die beiden o.g. Paper beschreiben im akademischen Stil die Technik. Leider fehlt eine Beschreibung dazwischen: Technisch fundiert, aber leicht verständlich.

Das Frauenhofer verlinkt auch noch auf ein Gitlab-Projekt, dort findet sich aber -- quasi nichts. Es gibt den Quelltext, aber keine Dokumentation, wie man die Puzzlesteine zusammensetzen soll. Es gibt noch nicht einmal sogenannte Tags, mit denen bestimmte Versionsstände gekennzeichnet werden. Es gibt auch keine Software-Release, die sich ein.e End-User.in herunterladen könnte.

Bislang doch nur heiße Luft. Schade, sehr schade!

Bleibt zu hoffen, das Frauenhofer macht noch was daraus. Ich bleibe verhalten optimistisch.