Thunderbird-Addon verwaltet Zertifikate für mehrere

Mailadressen

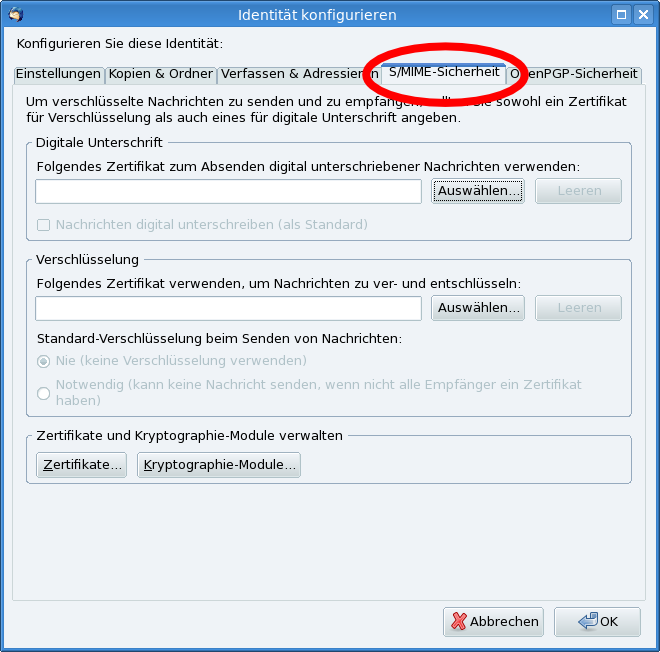

Professionelle Nutzer des

Opensource-Mailprogramms Thunderbird, die Wert auf hochsichere

Datenübertragung legen, haben es vermisst: Die Möglichkeit, Zertifikate

für jede der Identitäten (Mailadressen) zu konfigurieren, die im

Thunderbird verwaltet wird. Bisher lassen sich nämlich über die

grafische Oberfläche von Thunderbird lediglich für die erste Identität

(Mail-Adresse) jedes Kontos S/MIME (X.509) Zertifikate konfigurieren.

Dabei ist der Einsatz von Zertifikaten für Digitale Unterschriften und

Verschlüsselung und damit für sicheren Mailverkehr dringend anzuraten.

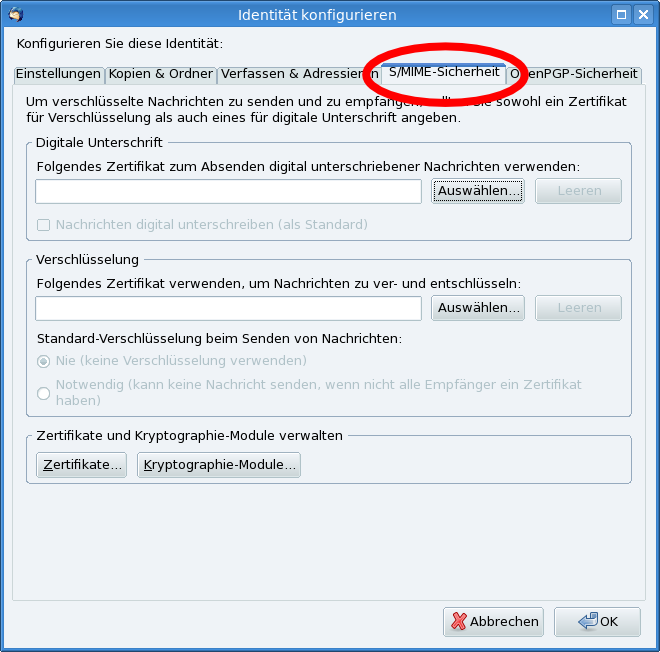

Mit der neuen Erweiterung für Thunderbird, die Hartmut Goebel entwickelt

hat, ist dieses Manko behoben: Das Add-On ergänzt den Dialog "Identität

konfigurieren" um einen Reiter "S/MIME Sicherheit". Dort können ab

sofort die Zertifikate für weitere Identitäten verwaltet werden.

Die Erweiterung verwendet hierzu den Code, der bereits für den Teil

"S/MIME Sicherheit" in der Kontenverwaltung zum Einsatz kommt. Es wurden

lediglich einige Zeilen "Glue Code" hinzugefügt. Damit ist

sichergestellt, dass die Erweiterung zu 100 Prozent kompatibel ist.

Lokaler Download: Thunderbird Add-On: S/MIME for Multiple Identities

v0.2

Download von mozilla.org:

https://addons.mozilla.org/de/thunderbird/addon/8814 (erfordert leider

eine Anmeldung, weil das Add-On dort noch als "experimentell"

gekennzeichnet ist.)